安全社区

黑盾云安全社区,与你一起分享安全领域的知识与智慧

黑盾云安全社区,与你一起分享安全领域的知识与智慧

紧急通告2020-03-06 16:54:09 12717次围观

2月20日,国家信息安全漏洞共享平台(CNVD)发布关于Apache Tomcat的安全公告,该漏洞综合评级为高危,漏洞 CVE 编号 CVE-2020-1938。

Tomcat是Apache软件基金会中的一个重要项目,性能稳定且免费,是目前较为流行的Web应用服务器。由于该漏洞影响面广,危害大。黑盾安全矩阵实验室开发了该漏洞的在线检测工具,方便网站管理员快速检测是否受到该漏洞的影响,请相关用户及时采取防护措施修复此漏洞。

漏洞在线检测

黑盾云重大漏洞在线测试PoC “重大漏洞检测”

【漏洞描述】

由于 Tomcat AJP协议设计的缺陷,存在文件包含漏洞:攻击者可利用Tomcat AJP Connector读取或包含webapp目录下的任意文件,如配置文件或项目源代码。此外,在目标应用有文件上传功能的情况下,配合文件包含的利用,可远程执行任意代码,进而控制服务器。

【漏洞危害】

利用此漏洞可读取Tomcat webapp目录下任意文件,造成重要文件数据泄露,同时如果应用场景存在上传功能,可利用上传模块配合文件包含的利用,可造成服务器被远程控制。

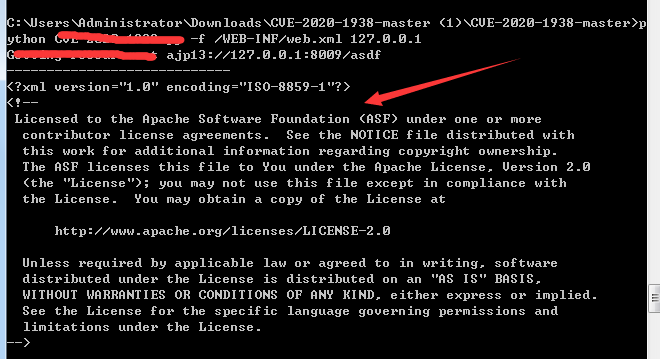

【漏洞复现】

在本地测试,确认可读取webapp下任意文件,下图为读取xml配置文件的验证截图:

【漏洞影响版本】

Tomcat 6、Tomcat 7、Tomcat 8、Tomcat9

【修复方案】

1、升级版本

目前,Apache官方已发布9.0.31、8.5.51及7.0.100版本对此漏洞进行修复,建议用户尽快升级新版本:

Tomcat7 升级至7.0.100版本

Tomcat8 升级至8.5.51版本

Tomcat9 升级至9.0.31版本

官方下载最新版下载地址:

https://tomcat.apache.org/download-70.cgi

https://tomcat.apache.org/download-80.cgi

https://tomcat.apache.org/download-90.cgi

2、临时采取临时缓解措施:

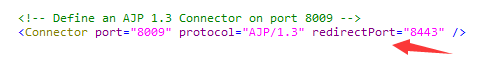

a、编辑 <CATALINA_BASE>/conf/server.xml,找到如下行(默认开启的):

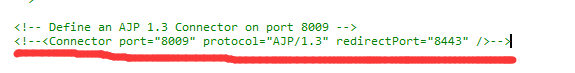

将此行注释掉(也可删掉该行):

注释完注意重启tomcat

b、为AJP Connector协议配置requiredSecret安全性高、无法被轻易破解的值,来设置AJP协议认证凭证:

<Connector port="8009"protocol="AJP/1.3" redirectPort="8443"address="YOUR_TOMCAT_IP_ADDRESS"requiredSecret="YOUR_TOMCAT_AJP_SECRET" />

【参考资料】

https://www.cnvd.org.cn/webinfo/show/5415