安全社区

黑盾云安全社区,与你一起分享安全领域的知识与智慧

黑盾云安全社区,与你一起分享安全领域的知识与智慧

紧急通告2022-03-04 15:30:53 9881次围观

近日,海峡信息安全威胁情报中心监测到VMware旗下的“Spring Cloud Gateway”网关框架存在远程代码执行漏洞(CVE-2022-22947),攻击者可利用该漏洞在远程主机上执行任意恶意代码,从而获取服务器控制权限,目前网上已出现漏洞利用方法,利用难度相对简单,危害程度较大。

一、漏洞描述

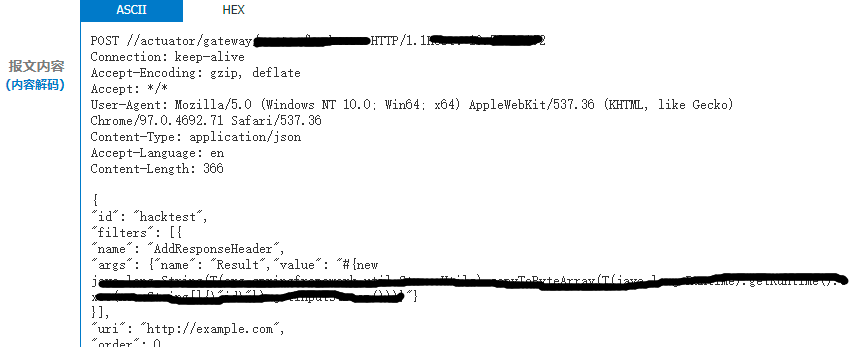

Spring Cloud Gateway 是Spring Cloud推出的第二代网关框架,其旨在为微服务架构提供一种简单且有效的接口路由的管理方式,提供基于过滤器或者拦截器的方式实现网关基本功能,如安全认证、监控、限流等。当启用和暴露 Gateway Actuator 端点时,使用 Spring Cloud Gateway 应用程序可受到远程代码注入攻击。攻击者可远程发送特制的恶意代码,可在远程服务器上执行恶意代码请求。

二、影响范围

Spring Cloud Gateway < 3.0.7

Spring Cloud Gateway < 3.1.1

三、安全防范建议

海峡信息提醒各相关单位和用户要强化风险意识,切实加强安全防范:

1、目前黑盾态势感知、防火墙、IPS等安全设备已有规则已支持该漏洞攻击及相关漏洞的检测,规则id为300034:

如相关用户设备规则库未升级至最新规则库,请及时升级设备规则库版本,相关特征库已发布到官网

http://www.si.net.cn/Technical/upgrade.html

2、官方已发布安全版本(若需更新版本建议升级到最新)见:

https://github.com/spring-cloud/spring-cloud-gateway

3、临时解决方案

如不需要网关执行器端点,则应通过修改相关配置

management.endpoint.gateway.enabled: false(默认情况下开启) 禁用它,修改配置文件application.properties,设置:

management.endpoint.gateway.enabled=false