安全社区

黑盾云安全社区,与你一起分享安全领域的知识与智慧

黑盾云安全社区,与你一起分享安全领域的知识与智慧

勒索病毒2018-08-24 15:11:53 7257次围观

事件背景

据twitter报道,6月27日乌克兰遭受了大规模的“未知病毒”攻击。包括首都基辅的鲍里斯波尔国际机场(Boryspil International Airport)、乌克兰国家储蓄银行(Oschadbank)、船舶公司(AP Moller-Maersk)、俄罗斯石油公司(Rosneft)和乌克兰一些商业银行以及部分私人公司、零售企业和政府系统都遭到了攻击。

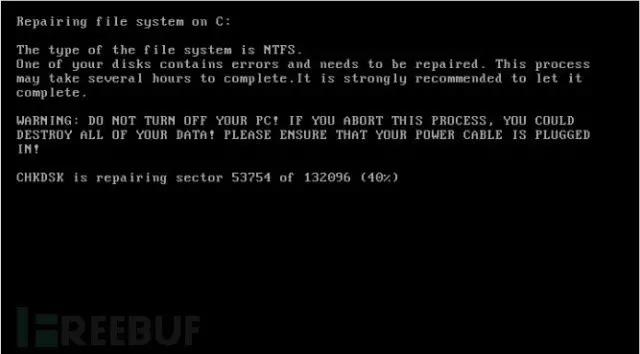

据研究分析,Petya勒索病毒变种会通过邮箱附件传播,利用携带漏洞的DOC文档进行攻击。中毒后,病毒会修改系统的MBR引导扇区,当电脑重启时,病毒代码会在Windows操作系统之前接管电脑,执行加密等恶意操作。电脑重启后,会显示一个伪装的界面,此界面实际上是病毒显示的,界面上假称正在进行磁盘扫描,实际上正在对磁盘数据进行加密操作。

当加密完成后,病毒要求受害者支付价值300美元的比特币之后,才会回复解密密钥。

Petya病毒攻击与“5.12WannaCry”以及“6.23勒索软件新变种”病毒的攻击及传播原理一致,不同点在于:

1. 感染并加密本地文件的病毒进行了更新,杀毒软件除非升级至最新版病毒库,否则无法查杀及阻止其加密本机文件系统;

2. “5.12WannaCry”及“6.23勒索软件新变种”在传播方面,分别利用了微软Windows系统的一个或者若干个系统漏洞,而Petya综合利用了前两者所利用的所有Windows系统漏洞,主要包括MS17-010(5.12WannaCry永恒之蓝勒索病毒)及Microsoft Office RTF 漏洞(CVE-2017-0199)等补丁对应的多个系统漏洞进行传播。

3. 本次新变异病毒(Petya)是直接将整个硬盘加密和锁死,用户重启后直接进入勒索界面,若不支付比特币将无法进入系统。

防范措施

1、安全补丁修复:

如前所述,本次Petya釆用(CVE-2017-0199) RTF漏洞进行钓鱼攻击(如邮件),用(MS17-010)SMB漏洞进行内网传播,因此,补丁方面必须完成(CVE-2017-0199) RTF漏洞和(MS17-010)SMB漏洞对应的所有补丁,包括:

(注意事项:更新补丁时应做好备份工作,补丁更新完毕后需重启系统使其生效)

【直接下载地址】

(海峡信息提供,请放心使用)

RTF漏洞补丁(CVE-2017-0199):

链接:http://pan.baidu.com/s/1bpCNf2Z 密码:eu8n

SMB漏洞补丁(MS17-010):

链接:http://pan.baidu.com/s/1i5gMgBz 密码:9fu3

【官网下载地址】:

RTF漏洞补丁(CVE-2017-0199):

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0199

SMB漏洞补丁(MS17-010):

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

2、主机关闭危险端口:

利用系统防火墙等关闭137、139、445、3389等共享和远程服务端口。

(注意事项:需确定业务系统是否使用共享、远程服务,若有应做好控制措施,如采用FTP等方式代替共享、控制远程连接地址等)

3、网络关闭危险端口:

通过防火墙、交换机关闭网段间135、137、138、139、445、3389等共享和远程服务端口。

后续建议

1、日常运维建议:

a、在日常工作中,要定期备份服务器或个人PC上重要资料文件,防止被勒索后无法正常使用。

b、及时为个人PC或服务器系统安装专业版防病毒软件,并定期更新病毒库。

2、 强化安全意识:

a、 日常工作中,要警惕陌生、可疑的文件,尤其是陌生邮件、互联网通信工具中不明链接或附件不要轻易点击下载打开。

b、注意U盘、移动硬盘等移动存储介质的使用,接入工作办公环境时应进行杀毒处理,防止病毒交叉感染。

c、 不明的rtf文件不要轻易点击打开。